この記事は、Imperva Threat Researchが発表する、特定の業界を狙う攻撃者の動機を探る新シリーズの第1弾です。次回の医療業界に関する考察もどうぞご期待ください!

重要なポイント:

- 金融サービス のウェブ サイトは最もターゲットにされや すく 、攻撃者の先手を打つことが重要である。

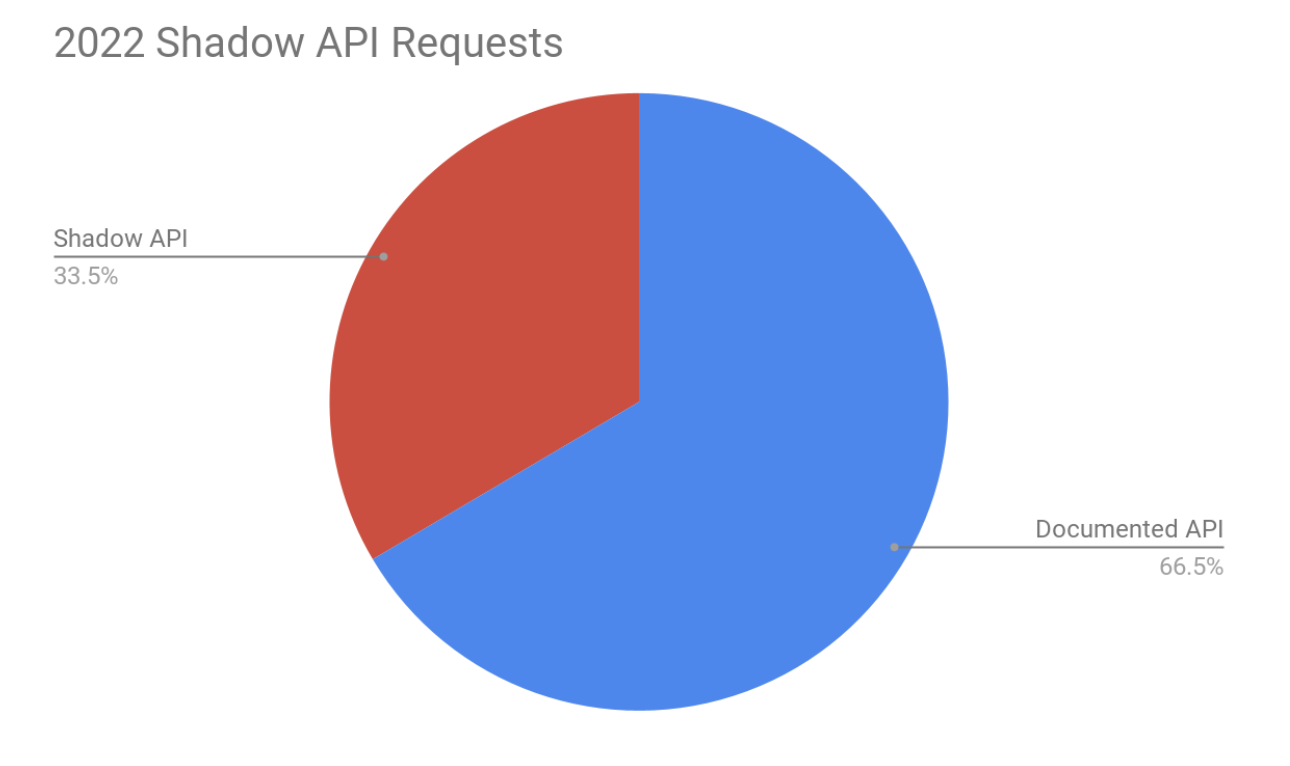

- 全APIトラフィックの30%がシャドウAPIに流れており、2021年比で89%増加している。

- DDoS攻撃は、身代金要求やその他の悪意のある活動を目的とした常套的な攻撃で、近年では121%増加している。

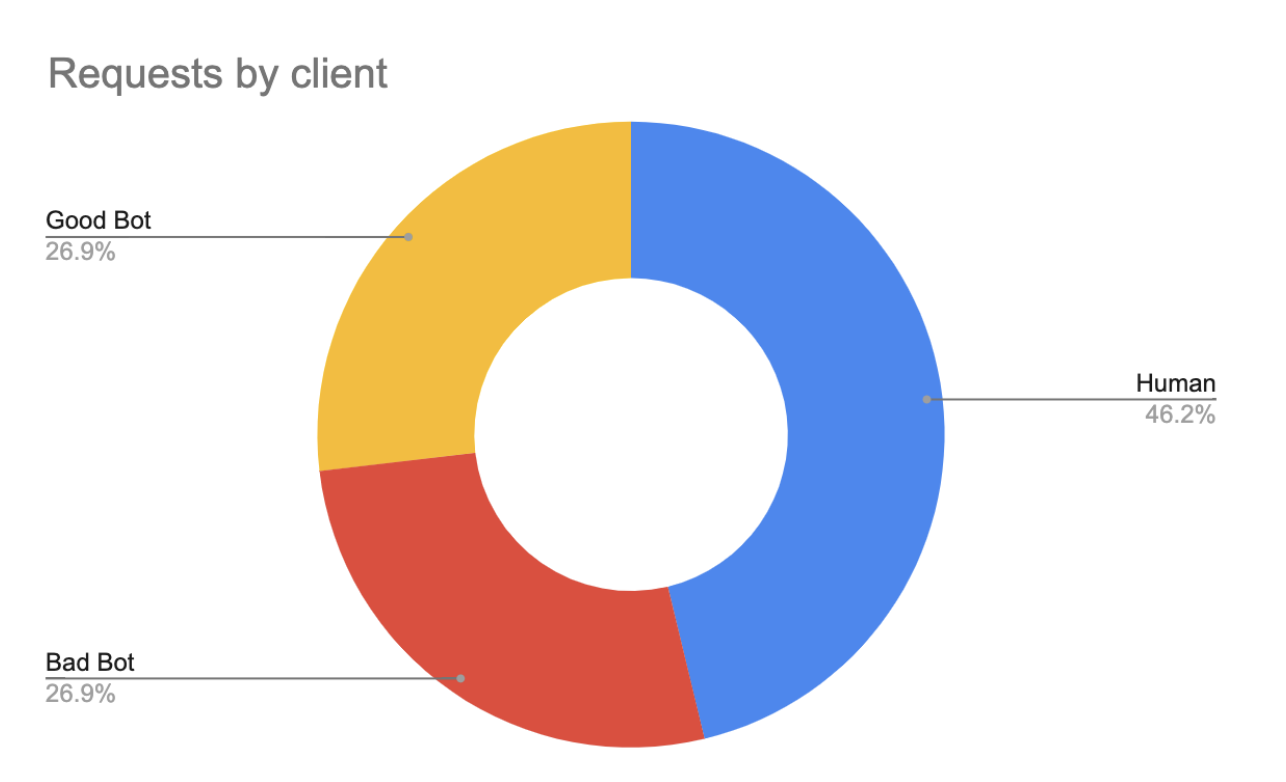

- 金融サービス業界の ウェブ サイトへのトラフィックの50%以上がボットによるもので、アカウント乗っ取り(ATO)攻撃のシェアが38%と最も高い。

- オンラインショッピングの活発な時期(8月と12月)は、ATO攻撃のピーク時期でもある。

背景

金融サービス業界は、終始一貫して最も狙われやすい業界です。Impervaが追跡調査した攻撃試行のうち28%を占め、圧倒的な多さ となります 。サイバー犯罪が拡大する中、金融サービス業界は今後も収益性の高いターゲットであり続けるでしょう。

攻撃者がこの分野を狙う理由は様々ですが、高額な利益や、価値のあるデータの悪用・転売の可能性が最も一般的な理由です。セキュリティの脆弱な銀行データ、暗号化資産ウォレット、パスワード、あるいは内部システムの弱点がある場合、それらは攻撃者がアカウントから情報を抜き取り、転送するための侵入経路となり得ます。 また、 攻撃者は企業に対して身代金を要求し、風評被害を恐れて企業が支払うことを期待することもできます。多くの金融サービスサイトでは、アカウント情報の作成またはアクセスに、価値の高い個人情報(社会保障番号、クレジットカード、その他のデータなど)を必要とします。それが適切に保護されていない限り、攻撃者はこのデータに簡単にアクセス、使用、または 転売 することができます。

APIセキュリティ

この業界では、アプリケーションとシステムを連携させ、銀行ウィジェットやスマホ上の他のデジタルサービスなどを実現するために、APIに依存しています。APIは顧客や開発者にとって利便性が高い反面、全く新しい脅威をもたらします。APIはアクセスしやすいように設計されているため、もともとオープンで使いやすく、攻撃者がバックエンドのデータベースにアクセスする絶好の機会となっているのです。

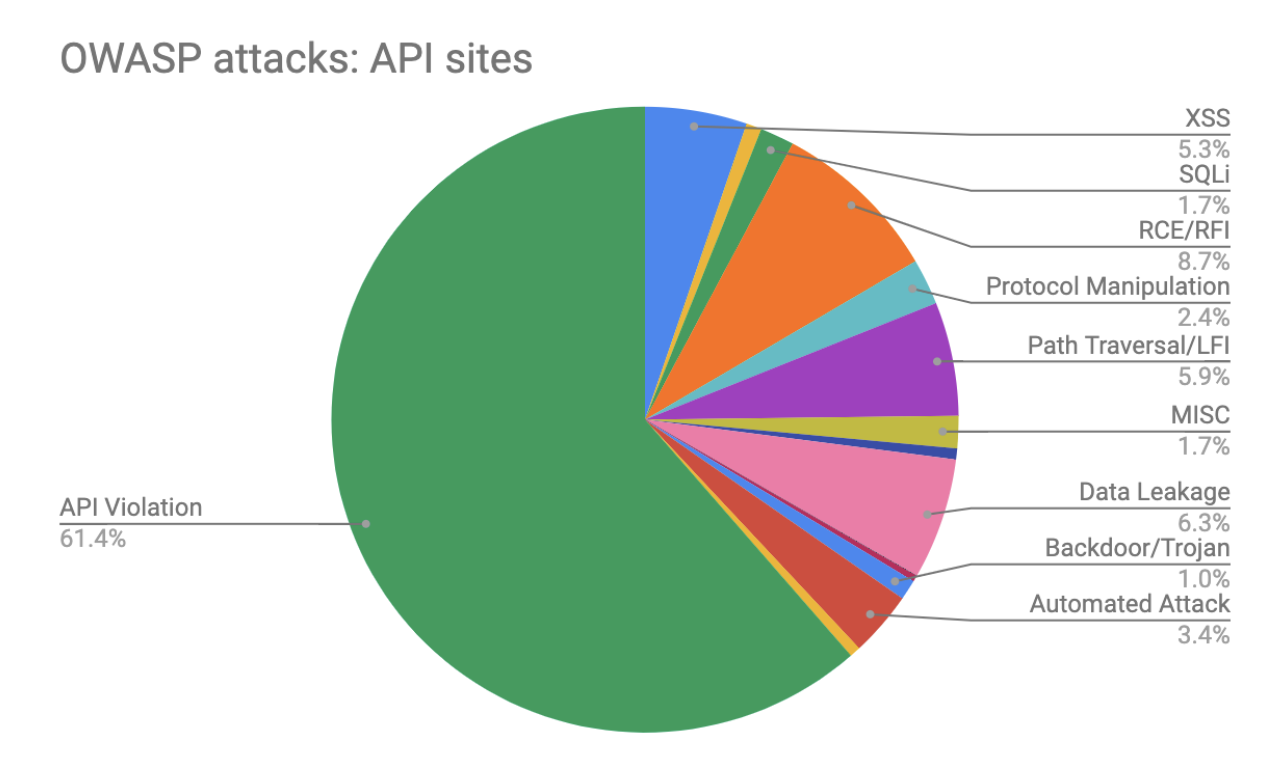

我々が追跡調査しているAPI関連のよくあるセキュリティ脅威はAPI違反で、これはAPIの意図した定義に沿わない呼び出しのことです。我々は、顧客からAPIの仕様を提供されるか、APIトラフィックを観察し、時間をかけて仕様を学習することによって、APIの仕様を特定します。そこから、意図したとおりに定義されていないAPIコールを検出し、それらを攻撃として検出することができます。

当然のことながら、APIへの攻撃の大半はAPI違反、または不審な呼び出し、不正なデータ型などのその他のセキュリティ違反でした。次いで多かったのがリモートコード実行で、9%近くを占めています。

シャドウAPIとは、文書化されておらず、通常のIT管理およびセキュリティプロセスによって維持されていないAPIのことです。APIがシャドウAPIになり得るのは、非推奨であるにもかかわらず削除されていない場合です。さらに、開発者がドキュメントや目録なくしてAPIを公開した結果、あるいは開発者が既存の非公開APIにうっかり変更を加えてしまい、公開されてしまうこともあります。

シャドウAPIは、それらが維持されていない場合、大規模なセキュリティリスクをもたらし、攻撃者がネットワークの他の箇所にアクセスするための媒介となり得ます。2022年には、金融サービス業界の全APIセッションの30%がシャドウAPIに接続され、2021年の2%から拡大しました。APIを通じて第三者による金融データへのアクセスを可能にするオープンバンキングは、銀行業界を変えつつあります。英国でオープンバンキングの義務づけがおこなわれてから5年が経ちますが、それ以降、シャドウAPIは増加しています。より多くのAPIが実際の運用に投入されるにつれ、APIが忘れられたり、シャドウAPI化されたりするリスクも高まっています。

DDoS攻撃

サービス妨害以外にも、攻撃者はDDoSを利用して、他の侵入的な攻撃手法から注意をそらしたり、セキュリティ更新を妨害したりすることができます。DDoSは、金融機関が機能を回復するために攻撃者に金を支払うよう強要したり、身代金を要求したりするためにも使用されることがあります。攻撃者が大規模な金融機関の機能を停止させ、顧客へのサービス提供に影響を与えることができた場合、サービスを回復するために多額の金銭を支払うことをいとわないかもしれません。

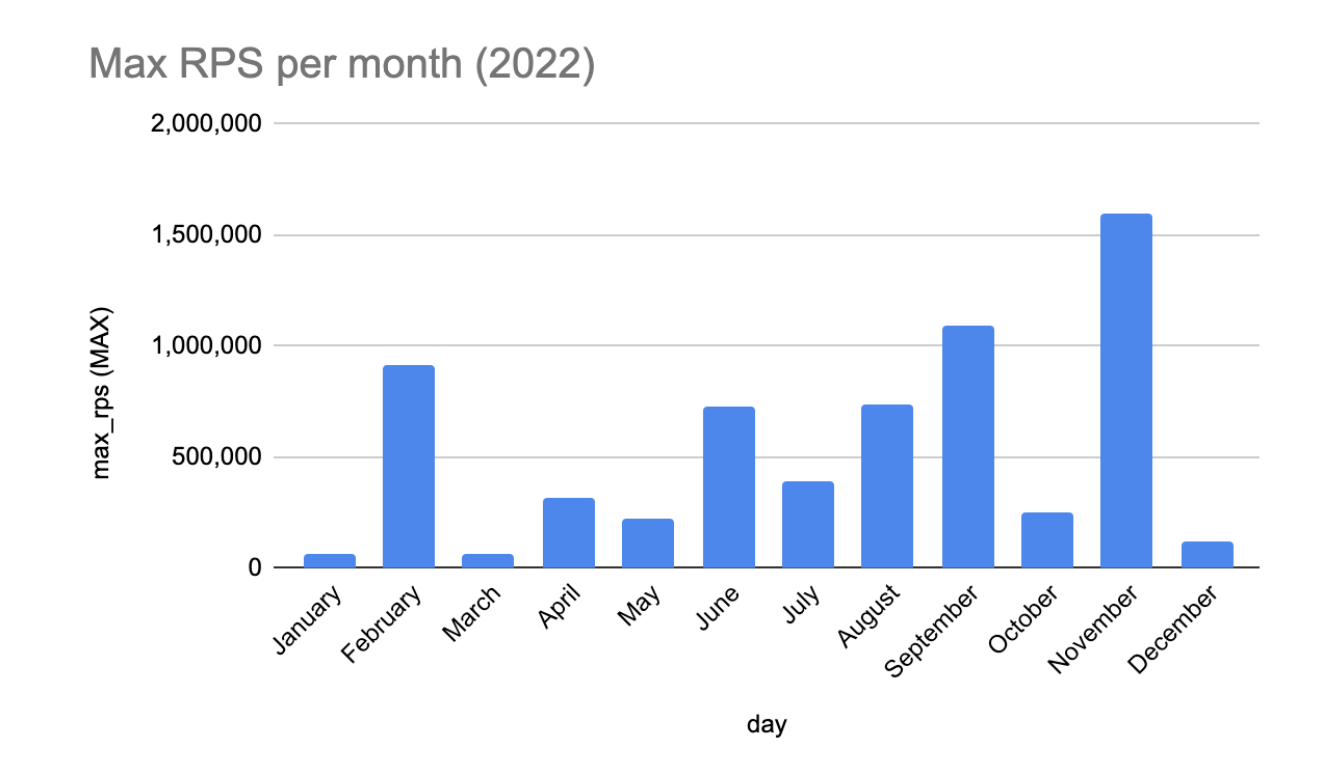

この業界に対するDDoS攻撃は2022年を通して増加傾向にあり、2023年も増加すると思われます。全体的に、2022年に金融サービスをターゲットとしたDDoS攻撃は、2021年に比べて121%増加しました。11月には、アプリケーション層 への DDoSが1回の攻撃で150万を超える最高のRPSを記録しました。2022年に金融サービスを標的としたDDoS攻撃は平均して約7.5分続き、我々がモニタリングした中で最も長い攻撃は約12.5時間でした。

金融サービスは重要な民間インフラとみなされているため、その運営に支障をきたすと深刻な影響を及ぼしかねません。例えば、ロシアとウクライナの紛争が始まった当初、ウクライナの銀行はDDoS攻撃を受け、同国の重要なサービスの遂行に影響を及ぼしました。

悪性ボット

悪性 ボットは、金融サービス業界にとって、もう一つの大きな脅威となっています。実際、金融サイトへのトラフィックの27%は 悪性 ボットによるもので、その自動化は悪質な活動を行うために数々の手段を講じています。総当たり攻撃や盗んだ認証情報を使ってボットがユーザーのアカウントにアクセスしようとするアカウント乗っ取り(ATO)攻撃は、金融サービス業界では頻繁に発生しています。Impervaでは、かつて金融業界に対する大規模なATO攻撃を抑制してきた実績があります。その他のボット関連の攻撃には、クレジットカード詐欺、データスクレイピング、またはAPIレベルでの金融サイトへの攻撃があります。

金融サイトへのトラフィックの50%以上がボットによるもので、そのうち半数が悪意のあるリクエストです。

特に、アカウント乗っ取り(ATO)攻撃は、この業界にとって大きな脅威となっています。攻撃者は、さまざまな方法で既存のアカウントにログインし、そのアカウントが持つデータにアクセスしようとします。大半のATO攻撃は、事前に認証されたボット署名やいくつかの異なるタイプの総当たり攻撃によってアカウント認証されます。ATO攻撃のうち、最も高い割合を占めるのは金融サイトで、38%に上ります。

結論

金融サービス業界は、攻撃者にとって格好のターゲットであることは間違いありません。しかし、攻撃者からの攻撃をより受けにくくするための措置を講じることは可能です。サイバーセキュリティ計画を策定し、セキュリティの最新情報を入手 することが大事です 。DDoS対策に投資して継続的な可用性を確保し、APIが適切に維持されていることを確認する、といった措置があります。

Impervaの製品およびソリューションが金融サービス業界をどのように守ることができるかをご覧ください。

Impervaを無料でトライ

Impervaで30日間、あなたのビジネスを守る。