重要なポイント:

- 個人健康情報(PHI)は、個人データの中でも非常に価値の高いカテゴリーであり、これらが漏洩してダークウェブで販売された場合、数千ドル単位で取引されることさえある。

- 医療分野は攻撃者にとって価値の高いターゲットであり、2023年1月にヘルスケアサイトをターゲットに、平均的な1秒あたりのリクエスト数(RPS)の6倍を超える攻撃を行ったグループ「Killnet」もその一つである。

- シャドーAPIは、この業界にとって、小さいながらもかなりの脅威となっている。

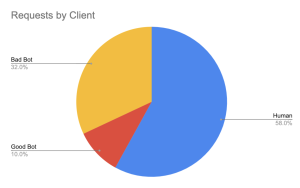

- 良性ボットは、ケアを必要とする人々に役立つ情報を提供することができる。しかし、全トラフィックの32%を占める悪性なボットは、PHIの収集や重要なデジタルヘルスケアサービスの中断を目的とした攻撃の多くを担っている。

- 患者ポータルに保存されている豊富なデータを考えると、アカウントの乗っ取りは医療業界にとって重大なリスクとなる。

背景

医療業界は攻撃者にとって好都合なターゲットであり、Impervaが全業界で追跡対象としている攻撃のうち約6%を占めています。

現代の医療は、患者データを作成・保存する多くの役立つデジタルサービスや技術に依存しています。電子カルテの情報を医療機関や保険会社同士で共有できるようにするため、2016年に米国で成立した「21世紀の治療に関する法律」(21st Century Cures Act)では、医療業界の将来にとってAPIが必須とされました。電子カルテは、保護された健康情報をプロバイダー間ですばやく容易に共有し、継続的なケアを可能にします。

残念ながら、PHIはダークウェブ上で最も価値のあるデータタイプの1つです。なぜなら、PHIは盗まれてしまった際は無効にできるクレジットカード番号とは対照的に永続的な情報であり、また包括的な情報であるため、カード番号や社会保障番号(SSN)と比較して、その平均価格は約1000倍となり得ます。また、PHIには転売価値があることに加え、患者向けサービスや医療機能に影響がある場合、医療機関は身代金を支払う傾向が強いと攻撃者は考えています。事実、医療業界は年間最も多くの身代金を支払っており、FBIは2021年にランサムウェア攻撃のターゲットとなる主要産業として医療を挙げています。サイバーセキュリティインシデントによる混乱は、救命のためのデジタルサービスを中断させることで、人命を危険にさらす可能性があります。組織によっては、ケアの継続性を確保するためにシステムを稼働させることが優先されるため、攻撃に対する調査や軽減措置よりも、攻撃者に対し身代金を支払うことを良しとする場合さえあります。

DDoS

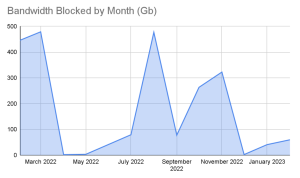

医療機関のシステムに対するDDoS攻撃は、生命を脅かす可能性があります。システムがダウンすると、医療従事者は治療や救急医療のトリアージに支障をきたすことになります。そのため、攻撃を軽減してシステムをオンラインに戻すのに時間をかけるよりも、攻撃者の要求する身代金を支払って、稼働状態に戻す方が望ましいされることがあります。過去12ヶ月間、医療関連サイトへのネットワークDDoS攻撃は、ジェットコースターのように活発な動きを見せていました。特定のプロバイダーに対する大規模な攻撃は数カ月おきに発生しており、もし無防備であれば、大規模なダウンタイムと修復作業に見舞われることになります。

Killnet

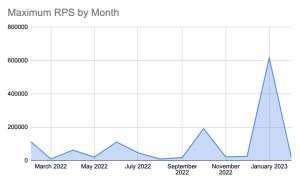

先日、ロシアを支援するDDoS集団であるKillnetが米国の医療機関のターゲットリストを公表しましたが、このうち一部のサイトに対する攻撃をImpervaが追跡調査しました。2日以内に9500以上ものIPがこれらのサイトを攻撃対象とし、そのうち66%がプロキシサーバーを使用していました。Killnetは、DDoSを利用してイデオロギー的な目標を後押しすることを目的としており、医療関連サービスがその格好のターゲットであるということを認識しています。Killnetの活動により、ヘルスケアサイトをターゲットとしたアプリケーションDDoS攻撃は1月に急増しました。ターゲットリストの公開後、1月31日には攻撃が600,000RPSを超える勢いで急増しました。

Webアプリケーション&APIプロテクト(WAAP)

医療業界に対する悪質な攻撃を低減させるためには、WebアプリケーションのAPIやその他の脆弱性を保護することが重要です。例えば、電子カルテ(EHR)システムでは、健康保険情報や検査結果などの重要な情報を患者や他のプロバイダーと共有するために、APIが広く使用されるようになりました。攻撃者にとって、セキュリティ対策が不十分なAPIは、医療データや財務データの宝庫への侵入経路となるため、格好のターゲットとなっています。

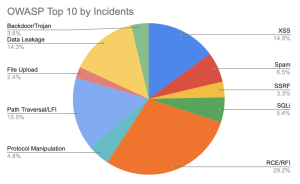

昨年の医療機関をターゲットとした攻撃では、遠隔操作によるコード実行が最も多く確認されています。

APIを狙った攻撃で最も多かったのは、やはりAPI違反、つまりAPIの意図した定義に沿わない呼び出しでした。APIをターゲットとする場合、攻撃者は無数に攻撃を仕掛けてくることに留意することが重要です。したがって、レイヤードセキュリティは、アプリケーションセキュリティの重要な一部です。攻撃者は、SQLインジェクション、パストラバーサル、クロスサイト・スクリプトなどのよくある攻撃をサイトに仕掛けることもできますが、アプリケーションの設計上の欠陥を利用して新たな侵入経路を作り出すことも可能です。ヘルスケアサイトのAPIに対する攻撃を調査したところ、リモートコード実行(RCE)とパストラバーサルが同率で2番目に多いAPI攻撃であることが判明しました。

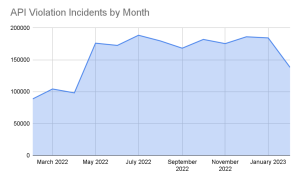

2021年5月から12月にかけて、API侵害インシデント(同じ時間帯に同じツールを使って同じソースから来た攻撃の集合体)は、1カ月あたり約17万5000件と比較的横ばい状態でした。

シャドーAPI、つまり文書化されておらず、かつ通常のIT管理およびセキュリティプロセスによって維持されていないにもかかわらず削除されていないAPIもまた、多くの業界にとって脅威となっています。他の業界と比較すると、医療ではこのようなインシデントの発生量は少ないです。2023年の最初の2ヶ月間において、シャドーAPIのトラフィックは、Impervaが保護を行っているヘルスケアサイト全体のトラフィックの約4%に相当しています。

悪質なボット

データスクレイピング、アカウント乗っ取りなど、悪性なボットによる自動化された不正行為は、医療業界では一般的です。2021年、Impervaはワクチンの予約サイトをターゲットとし、予約を一括して取得し、より高い価格で転売しようとする悪性なボットを追跡調査しました

ボットはヘルスケアサイトのトラフィックの平均42%を占め、そのうちの過半数(32%)を「悪質なボット」が占めています。「良性なボット」は、状況によっては便利に活用することができます。最新の待ち時間を知らせたり、予約可能な時間を確認したりといったことが可能です。しかし、良性なボットは役に立つことを念頭に置いて作られたものですが、悪意ある者によって不正利用される可能性があります。一方、悪性なボットは、患者が必要なサービスやケアにアクセスすることや、ヘルスケアサイトがそれを提供することを困難にするために、意図的に悪意のある攻撃を実行するように設計されています。

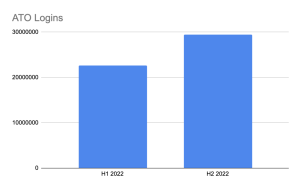

アカウント乗っ取り(ATO)は、貴重なPHI、支払い情報、保険の詳細などの情報を盗む目的でアカウントを乗っ取る、もう一つのよく見られる攻撃方法です。直近1ヶ月では、高度なボット攻撃における30%をATO攻撃が占めました。

ATO攻撃は、医療機関へのターゲット型攻撃により、2022年上半期から下半期にかけて増加しました。

Impervaは、重要なヘルスケアデータとアプリケーションの保護とコンプライアンスを提供

患者さんの回復を促進するためには、業務上必要不可欠なアプリケーションとデータの安全性を確保することから始まります。PHIの価値を考えると、医療業界は、最も必要とする人々に継続的なケアを提供しながら、積極的な攻撃者よりも先んじて対策を講じる必要があります。

Impervaのアプリケーションセキュリティは、EHR、EMR、保険システムなど、あらゆる場所にあるものをカバーします。Impervaのソリューションは、オンプレミス、クラウド、マルチクラウド、またはそれらの組み合わせなど、あらゆる環境で悪意のある活動を防止します。また、機械学習アルゴリズムを搭載し、脅威や異常な動作をリアルタイムで検出します。

Imperva Data Security Fabricは、主要な電子医療記録システムと統合するために独自に設計され、データアクティビティに関する「誰が、何を、どこで、いつ、どのように、どうすべき」という疑問に対して完全な可視性とセキュリティ分析を提供します。EMR/EHRシステムをサポートすることで、Impervaは、長年にわたってこれらの重要なシステムに対するセキュリティやコンプライアンスの可視性をほとんど、あるいは全く持っていなかった医療機関におけるリスクギャップを解消することができます。

Impervaの製品およびソリューションが医療業界をどのように守ることができるかをご覧ください。

Impervaを無料でトライ

Impervaで30日間、あなたのビジネスを守る。