Eine einzige anpassbare Lösung für datenzentrierte Sicherheit

Sichtbarkeit

-

Unverwaltete Daten entdecken, alle Daten klassifizieren und Schwachstellen bewerten

-

Beseitigung des Risikos von ungeschützten Daten in verteilten Umgebungen - Nicht-Produktion und Produktion

-

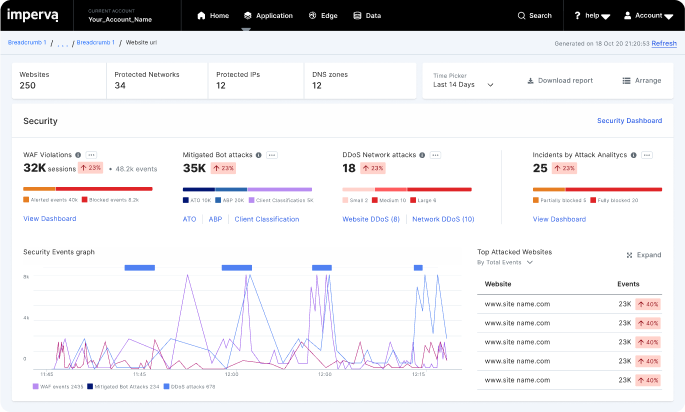

Kontinuierliche Überwachung, wer auf Ihre sensiblen Daten zugreift und was er damit macht

-

Ermittlung kritischer Risiken und Meldung von Vorfällen

-

Erkennen Sie anomales Verhalten, Datenexfiltration, unübliche Zugriffszeiten, verdächtige Kontoerstellung und mehr.

-

Beseitigung von Warnmeldungen mit geringem Risiko für eine schnellere Reaktion

-

Nahtloser Austausch von Daten für Korrelation, Analysen und Richtlinienautomatisierung zwischen Datensicherheits-, IT-Betriebs- und SOC-Teams

Automatisierung

-

Bereitstellung der Skalierbarkeit und Genauigkeit, die in einer sich schnell verändernden Cloud-Umgebung erforderlich sind

-

Provide the scalability and accuracy required in a rapidly changing cloud environment

-

Konsolidierung von Kontrollen, Verteilung von Richtlinien und Problemlösungsverfahren ohne Verlangsamung der Entwicklungsprozesse

-

Beschleunigen Sie die Lösung von Vorfällen mit prädiktiven Analysen, die Bedrohungsdaten in umsetzbare Entscheidungen verwandeln

-

Sicherstellung von Compliance und Risikomanagement mit vorkonfigurierten Vorlagen, Richtlinien, Berichten und vielem mehr

-

Live-Datenzugriff auf forensische Aufzeichnungen, die über mehrere Jahre aufbewahrt werden

Flexibilität

-

Vollständige Abdeckung aller Geschäftsdaten – strukturiert, halbstrukturiert und unstrukturiert

-

Unterstützung für alle Architekturen durch agentenlose und agentenbasierte Überwachung

-

Breite Unterstützung für eine Vielzahl von Datenumwandlungstechniken

-

Schnelle Integration mit Hunderten von Tools unter Verwendung von Industriestandardprotokollen

-

Flexible Lizenzierungsoptionen für die Datensicherung in Unternehmen jeder Größe